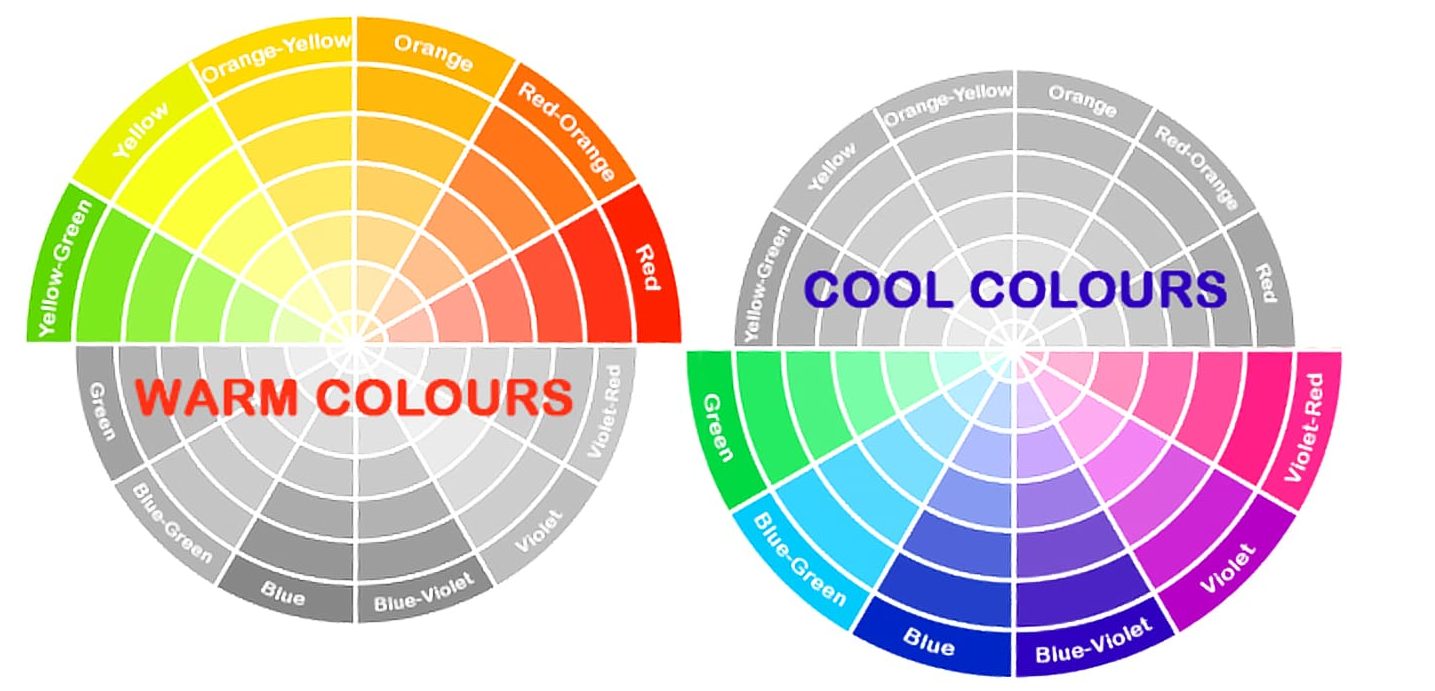

Conoscete il Numero di Kevin Bacon oppure il Numero di Erdős? E la teoria dei 6 gradi di separazione? E’ un’ipotesi secondo cui qualunque persona può essere collegata a qualunque altra persona attraverso una catena di conoscenze con non più di 5 intermediari. Stupefacente sapere che esistono solo 6 persone che mi separano dal presidente Obama… Ma ripensandoci bene, anche 4!

Quando hanno cominciato ad emergere le prime rivelazioni relative alla raccolta dei metadati sulle telefonate e sul traffico internet ad opera dalla NSA, il senatore della South Carolina, Lindsey Graham ha dichiarato che per coloro che non hanno avuto contatti telefonici con presunti terroristi, non hanno nulla di cui preoccuparsi. Quindi, sostiene il senatore, l’attività di raccolta dati è limitata all’intercettazione di quei soggetti sospettati di appartenere a qualche cellula terroristica.

Ma la raccolta dei dati non è in realtà cosi limitata. Durante la sua testimonianza davanti alla Commissione Giustizia della Camera, il vice direttore della NSA Chris Inglis, ha affermato che la ricerca di possibili “complici” avviene considerando 2 o 3 gradi di conoscenze dal sospetto terrorista. Invece, in precedenza, la stessa NSA aveva dichiarato che il livello massimo era limitato a uno.

Se avete usato almeno una volta LinkedIn per cercare di “raggiungere” una persona, vi sarete accordi di quanto piccolo può essere il mondo dei contatti interconnessi tra di loro. Quando si utilizzano strumenti per estrarre le relazioni tra contatti, il “mondo” diventa ancora più piccolo. Purtroppo, la raccolta effettuata nel terzo grado di conoscenze di un contatto sospetto amplia notevolmente la probabilità di trovare delle persone che magari non hanno nessuna connessione con il presunto terrorista ma che comunque finiscono per essere sorvegliate dalla NSA. Ma niente paura, non c’è nessun motivo di preoccuparsi, l’ha detto il senatore Graham…

Ma come fa la NSA ad effettuare questa raccolta di dati tali da rispettare al massimo i 3 gradi dichiarati? In base a ciò che è trapelato grazie a Edward Snowden e basandoci sulle capacità tecniche della NSA, illustriamo qui un’ipotesi di come ciò viene fatto e illustriamo i motivi del perchè è importante saperlo. Ah, se leggi questo articolo, sappi che sei già a 2 o 3 gradi da qualche componente di al-Qaida.

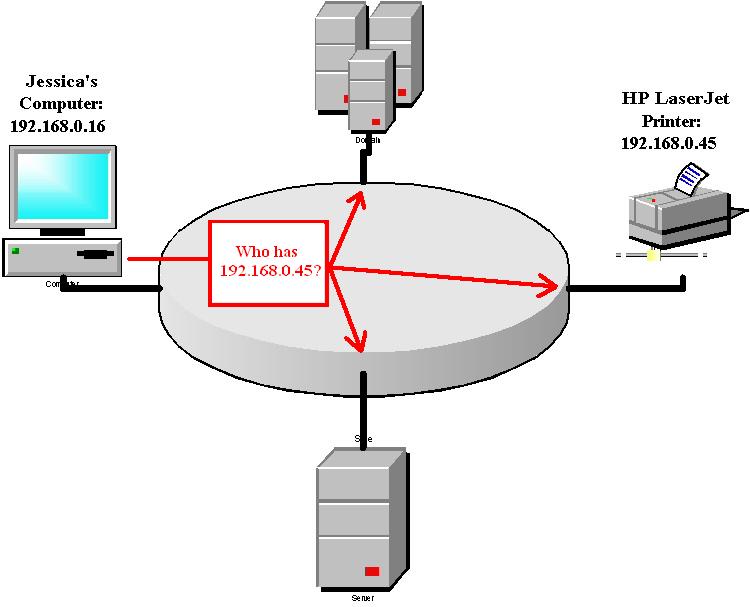

Fase 1, la raccolta dei dati

La NSA ha principalmente due tipologie di informazioni che derivano dalle interazioni tra le persone: i metadati sulle telefonate e metadati sul traffico Internet. Come rivelato da Edward Snowden, la NSA ha raccolto dati sulle telefonate effettuate tramite gli operatori di telecomunicazioni statunitensi, a quanto pare, per anni. Inoltre la NSA intercetta i dati a pacchetto della rete Internet. Tuttavia, o fortunatamente a seconda dei casi, non c’è modo per l’NSA di poter catturare tutto il traffico Internet, perchè ciò significherebbe un flusso di dati grande all’incirca un PetaByte al giorno, una cifra mostruosa a 15 zeri, oggettivamente ancora troppo grande da conservare in un centro dati, nonostante la NSA abbia fatto notevoli sforzi per costruire una centrale operativa in Utah per immagazzinare informazioni nell’ordine dello zettabytes (semplicemente una cifra con 21 zeri…).

Comunque sia, la NSA può raccogliere gran parte dei metadati intercettati, compresi gli indirizzi IP Internet, l’attività di invio e ricezione di pacchetti di dati, così come le intestazioni e-mail e le visite in siti web. Per quei soggetti che rientrano in un particolare modello di interesse, l’agenzia può quindi acquisire tutti i dati associati alla loro attività. Ma cosa sono questi metadati? Sono dei dati attraverso cui è possibile dimostrare con chi parli, per quanto tempo e quando lo fai oppure quando visiti un sito web. Attraverso questi metadati è possibile costruire un profilo dell’utente sui propri interessi e magari costruire un “grafico” delle relazioni tra gli individui (o almeno tra i numeri di telefono o indirizzi IP, che non è poco!). E mentre la NSA e i tribunali dichiarano che attraverso i metadati la privacy resta comunque inviolata, cresce sempre più una consapevolezza di massa che questi dati sono in realtà estremamente personali e sensibili.

Ma non c’è motivo di aver paura a meno che non siate dei terroristi, no? I computer si occupano di fare le analisi ai dati, on le persone… e i computer non sbagliano.

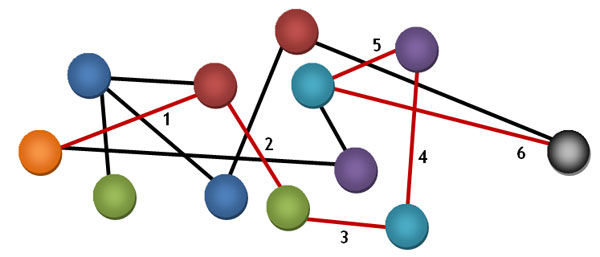

Fase 2, il conteggio dei salti

Successivamente, la NSA attraverso degli elaboratori e specifici algoritmi di analisi, inizia la ricerca delle connessione tra gli individui. Le connessioni possono essere rilevate in tempo reale dall’attività dei client su Internet oppure attraverso gli archivi degli operatori telefonici e telematici. Il sistema restringe il campo dei potenziali bersagli da sorvegliare attraverso un processo che riprende la teoria dei sei gradi di separazione, solo che in questo caso, è più simile a “tre gradi di Osama Bin Laden”, confermati tra l’altro dal vicedirettore Inglis. Il software non fa altro che alalizzare costantemente tutti i dati raccolti e fare delle incrociate con numeri di telefono e indirizzi IP. Tutto ciò che risulta da questa ricerca entro tre salti (gradi), cioè telefoni e indirizzi IP associati a dispositivi elettronici in rete, è un possibile sospetto.

Ad esempio, se avete un rapporto diretto con un terrorista o, per non essere tragici, un target sospetto (che sia una chiamata, un’email, una visita al sito web incriminato), allora c’è un rapporto di primo grado e graficamente è rappresentato da una linea che unisce le due persone direttamente. Se tra questo rapporto viene “intermediato” da un’altra persona (un’email inviata all’amico del terrorista), allora il grado aumenta e diventa due e cosi via.

Fase 3, analisi approfondita

Per tutto ciò che viene raccolto entro i tre gradi di conoscenze, la NSA è automaticamente autorizzata a riservare un trattamento particolare di analisi oppure potrebbe ottenere un mandato FISA per spiare e raccogliere i dati della vostra connessione internet tramite Prism, direttamente dal provider. Sotto un mandato FISA (Foreign Intelligence Surveillance Act), c’è poco da fare: Google, Microsoft, e altre grandi aziende sono obbligati a consegnare i dati archiviati nei loro server su un qualsiasi account che rientra in questi fatidici 3 salti. In questo modo la NSA avrà accesso alle vostre e-mail su Gmail o Outlook.com così come lo storico delle chat, i contatti memorizzati, i documenti, i dati sincronizzati da computer e dispositivi mobili, i backup, e qualsiasi altra cosa che ha a che fare con un il provider.

Se poi dallo studio di questi dati si evince un comportamento “anomalo”, e siete residenti negli Stati Uniti, la NSA segnalerà il caso all’FBI. In caso contrario, i dati saranno raccolti e analizzati approfonditamente fino a quando gli analisti NSA saranno certi che non vi è alcuna connessione con presunti terroristi; i tempi di queste operazioni sono sconosciuti, cosi come è incerto per quanto tempo questi dati verranno conservati.

Il mondo è piccolo…

Purtroppo con 3 gradi di separazione è abbastanza semplice colpire una grande percentuale della popolazione mondiale (e non sono americana). Gli scienziati, i sociologi, i matematici e gli informatici hanno studiato il fenomeno per oltre 50 anni e sono giunti alla conclusione che questo “piccolo mondo” di utenti interconnessi sta gradualmente diventando sempre più piccolo a causa del progresso tecnologico. Nel 1979, il presidente e fondatore del dipartimento di scienze politiche del MIT Ithiel de Sola Pool e il matematico Manfred Kochen dell’Università del Michigan hanno pubblicato un documento intitolato “Contacts and Influence“, che si basa su un decennio di ricerca nelle reti sociali. De Sola Pool e Kochen sostengono in un postulato che “in un paese delle dimensioni degli Stati Uniti, se il numero di rapporti tra le persone fosse casuale e il volume medio di questi rapporti fosse 1000, la lunghezza media della catena minima tra due persone persone sarebbe ben sotto due intermediari”.

In altre parole, se l’americano medio entra in contatto in qualsiasi modo con circa 1000 persone nella sua vita (attraverso brevi interazioni come un e-mail o una telefonata o attraverso relazioni più forti), allora bastano due gradi per raggiungere qualsiasi individuo negli Stati Uniti. Quindi, se una persona è a un solo “salto” da un terrorista, è probabile che un qualsiasi americano sia a due salti e TU che stai leggendo sia a tre salti da Al Qaeda.

E ci siamo basati su uno studio effettuato nel 1979. Oggi, con Internet, le e-mail, i social media, skype, chat la situazione è leggermente cambiata. A 2007 uno studio dalla Carnegie Mellon University ha rilevato che il numero medio di salti tra due utenti arbitrari di Microsoft Messenger, è di 6,6. Uno studio più recente su Twitter pubblicato nel 2011 ha dimostrato che il grado medio di separazione tra gli utenti occasionali di Twitter sembra essere solo 3,43. Parliamo ovviamente a livello mondiale.

La cosa preoccupante è che nonostante l’NSA ha limitato la sua attività di sorveglianza entro i 3 gradi di conoscenze, bisogna comunque considerare che a causa della tecnologia è possibile raggiungere miliardi di persone. E bisogna considerare che basta cliccare per sbalio su un link o aprire un’email di spam per attivare un ulteriore grado. Dal 2001 sono state autorizzate circa 20.000 mandati FISA per sorvegliare obiettivi speciali in America, ma di questo passo, non è difficile raggiungere in poco tempo anche la metà della popolazione mondiale connessa ad Internet.

E quale probabilità io avrei di cadere in quel 50% della popolazione controllata dalla NSA? Vivendo in Italia la probabilità diminuisce, ma ho parenti in America e mi è capitato di scrivergli un’email. Ecco che le probabilità di essere intercettato salgono. Per chi poi fa determinati mestieri, giornalisti, attivisti, ricercatori accademici, commerciati, import/export la probabilità di essere intervettato aumenta in modo esponenziale.

Certo, non conosco terroristi, criminali, mafiosi, pedofili e allora sono quasi sicuro che non c’è motivo di intercettare le mie chiamate (spero…). Ma sapere con quanta facilità è possibile controllare tutto ciò che faccio su internet è sconcertante. La NSA insiste sulla sicurezza delle procedure di controllo e sul rischio minimo di errori (perchè comunque si può sbagliare) e smentiscono categoricamente qualsiasi forma di abuso, ma come dicono gli americani “talk is cheap”. Sareste pazzi a non considerare almeno la possibilità che qualche operatore stia già leggendo le vostre email.